Petya勒索病毒修復軟件

標簽: Petya勒索病毒 官網:http://www.mmd178.cn/

《Petya勒索病毒修復工具》是對付對新勒索病毒Petya推出的修復軟件,勒索病毒的原理就是破壞電腦的存檔文件,以此達到勒索的目的,一般都是沖著大企業下手,但是也不妨被誤傷,Petya勒索病毒文件恢復工具帶給大家。

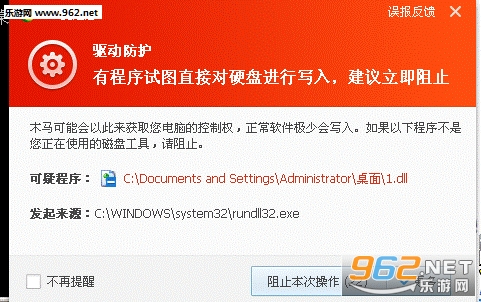

全新的Petya勒索病毒變種開始肆虐,小編這里為大家帶來Petya勒索病毒文件恢復工具。該病毒會加密磁盤主引導記錄(MBR),導致系統被鎖死無法正常啟動,然后在電腦屏幕上顯示勒索提示。如果未能成功破壞MBR,病毒會進一步加密文檔、視頻等磁盤文件。如果你的電腦不行中招,就可以使用小編推薦的工具來消滅病毒病恢復文檔。

Petya勒索病毒最早出現在2016年初,以前主要利用電子郵件傳播。最新爆發的類似Petya的病毒變種則具備了全自動化的攻擊能力,即使電腦打齊補丁,也可能被內網其他機器滲透感染,必須開啟專業安全軟件進行攔截,才能確保電腦不會中毒。

勒索病毒文件一旦進入本地,就會自動運行,同時刪除勒索軟件樣本,以躲避查殺和分析。接下來,勒索病毒利用本地的互聯網訪問權限連接至黑客的C&C服務器,進而上傳本機信息并下載加密公鑰。然后,利用系統內部的加密處理,是一種不可逆的加密,除了病毒開發者本人,其他人是不可能解密的。加密完成后,還會在桌面等明顯位置生成勒索提示文件,指導用戶去繳納贖金。且變種類型非常快,對常規的殺毒軟件都具有免疫性。攻擊的樣本以js、wsf、vbe等類型為主,隱蔽性極強,對常規依靠特征檢測的安全產品是一個極大的挑戰。

此次國內出現的勒索病毒新變種主要攻擊途徑是內網滲透,也就是利用“管理員共享”功能攻擊內網其他機器,相比已經被廣泛重視的“永恒之藍”漏洞更具殺傷力。對此,用戶可使用360安全衛士的“系統防黑加固”功能,一鍵檢測關閉“管理員共享”等風險項目,保護企業和機構內網用戶預防病毒。

1. 不要輕易點擊不明附件,尤其是rtf、doc等格式,可以安裝360天擎(企業版)和360安全衛士(個人版)等相關安全產品進行查殺。

2. 及時更新windows系統補丁,具體修復方案請參考“永恒之藍”漏洞修復工具。

3. 內網中存在使用相同賬號、密碼情況的機器請盡快修改密碼,未開機的電腦請確認口令修改完畢、補丁安裝完成后再進行聯網操作。

關閉TCP 135端口

建議在防火墻上臨時關閉TCP 135端口以抑制病毒傳播行為。

停止服務器的WMI服務

WMI(Windows Management Instrumentation Windows 管理規范)是一項核

心的 Windows 管理技術 你可以通過如下方法停止 :

在服務頁面開啟WMI服務。在開始-運行,輸入services.msc,進入服務。

或者,在控制面板,查看方式選擇大圖標,選擇管理工具,在管理工具中雙擊服務。

目前勒索者使用的郵箱已經停止訪問,不建議支付贖金。

所有在IDC托管或自建機房有服務器的企業,如果采用了Windows操作系統,立即安裝微軟補丁。

安全補丁對個人用戶來說相對簡單。只需自學裝載,就能完成。

對大型企業或組織機構,面對成百上千臺機器,最好還是能使用客戶端進行集中管理。比如,阿里云的安騎士就提供實時預警、防御、一鍵修復等功能。

可靠的數據備份可以將勒索軟件帶來的損失最小化。建議啟用阿里云快照功能對數據鏡像備份,并同時做好安全防護,避免被感染和損壞。

熱門評論

最新評論